Hack the box

March 11, 2025

Table of Contents

Table of Contents

Hack the box

玩一下。

起步

起步的确很简单,连接了vpn然后就可以用kali玩玩渗透测试了。

sudo openvpn Moyuin.vpn #记住得在文件目录里面打开,否则就是报错telnet

基础流程:

ping {target_ip} # 看看ping是否通,确认一下网络

sudo nmap -sV -p {target_ip} # 找开的端口,确认一下我们的方案

telnet {target_ip} #直接连接,用root登陆

ls

flag.txt snap

cat flag.txt

b40abdfe23665f766f9c61ecba8a4c19提交第一个 flag!telnet弱凭证!

ftp (File Transfer Protocol)

ping {target_ip}

sudo nmap -sV {target_ip}

# 开21端口,用ftp连接

ftp -a {target_ip} #使用anonymous匿名登陆

ls | dir

get flag.txt | mget flag.txt #后者下载多个文件,可以用lcd先设置好目录

ctrl+z #退出

cat flag.txtSMB (Server Message Book)

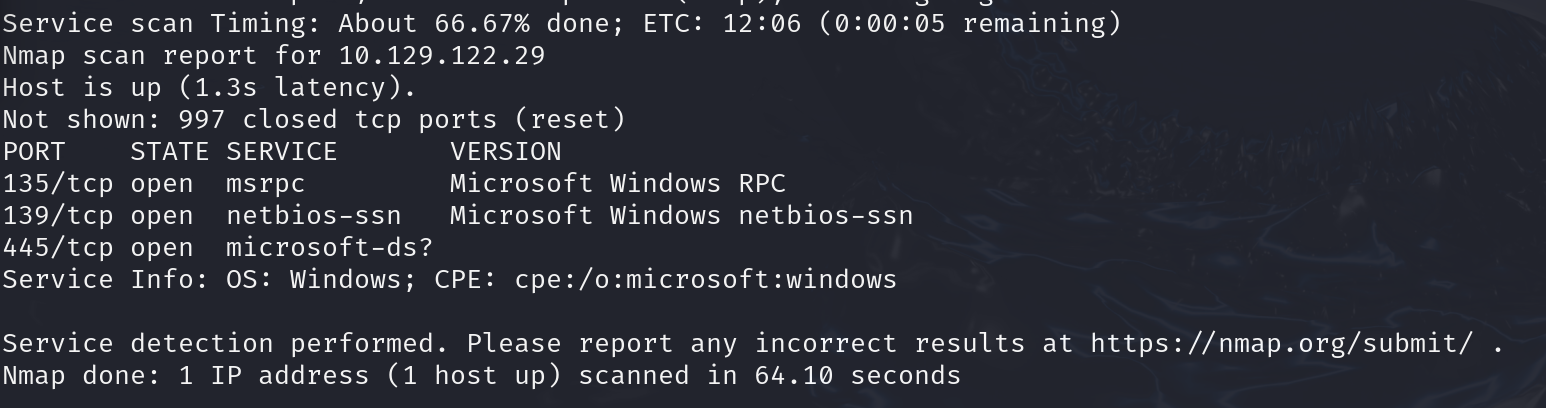

sudo nmap -sV {target_ip} 扫到端口。

SMB 在445/tcp运行,服务名为 microsoft-ds。

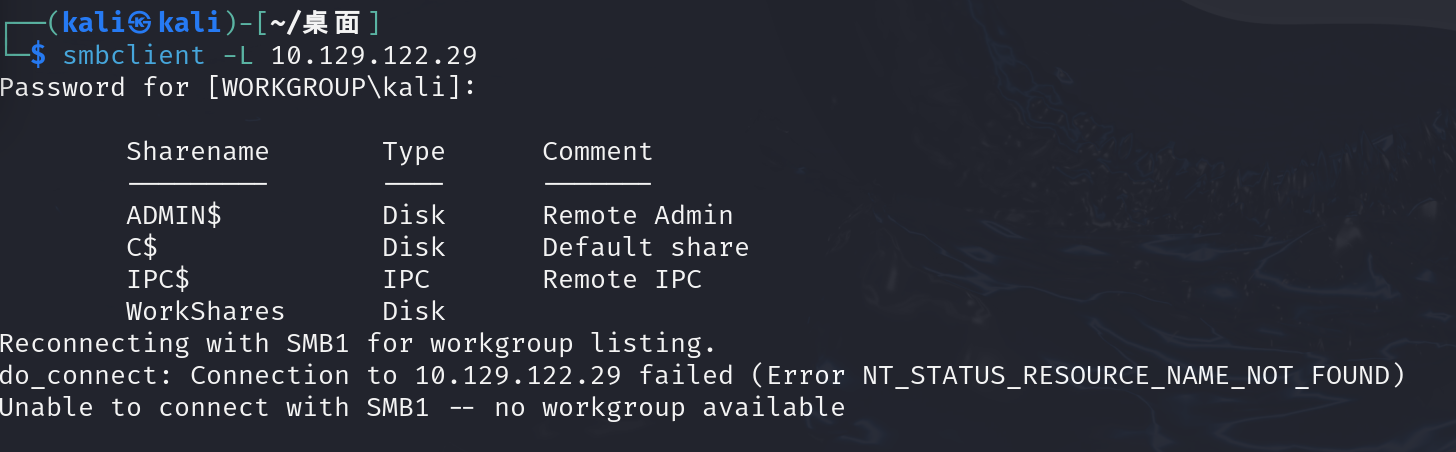

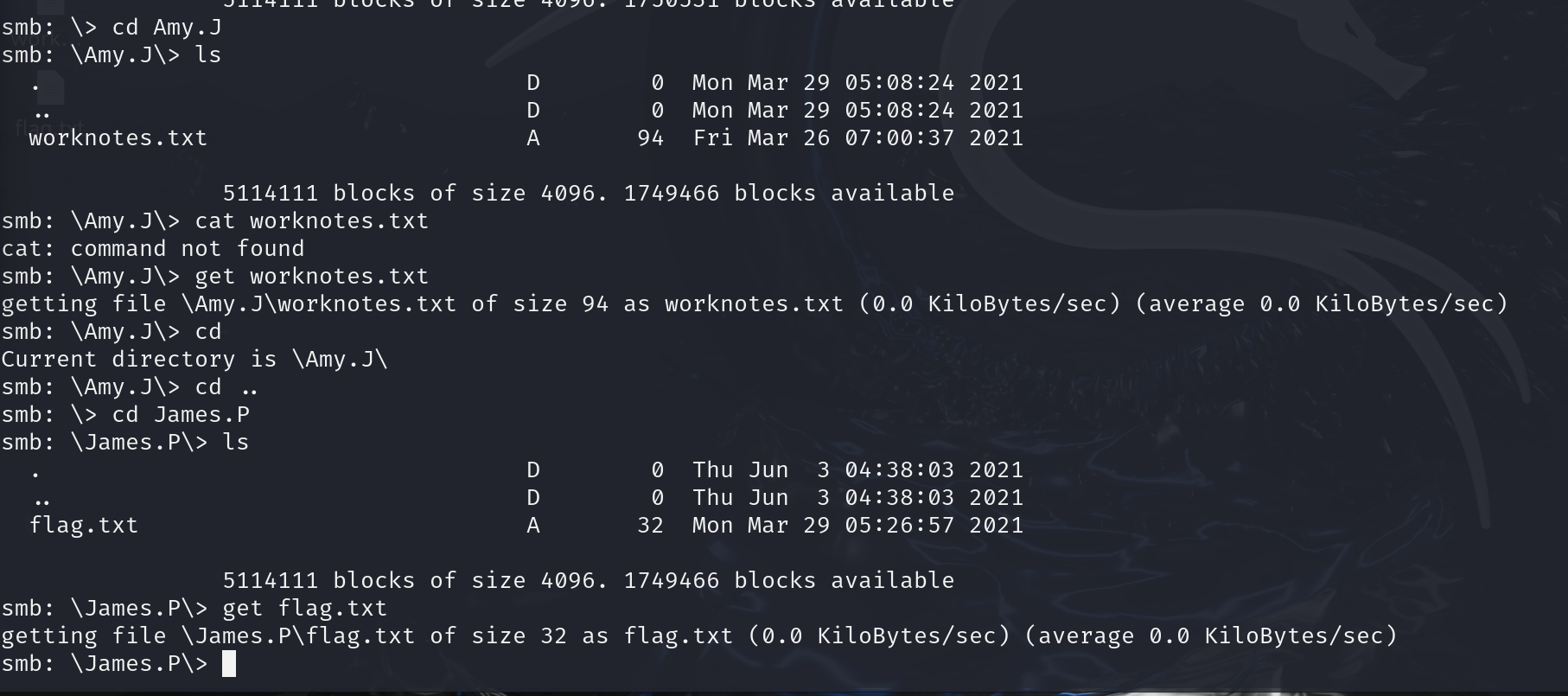

使用 smbclient -L {target_ip} 访问SMP服务,获取所有的 Dancing List,但登陆后提示需要账户,随便输入后得到可以登陆的账户。

有4个用户,一直访问,直到获取权限。

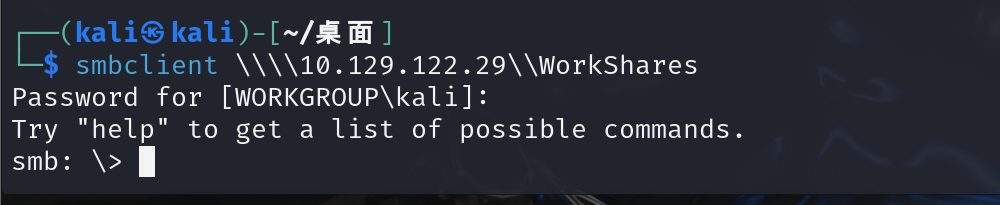

使用 smbclient \\\\{target_ip}\\{用户名} ,用于登陆,可是密码怎么办呢?使用空密码,一个一个账户试一试。

用户名为WorkShares时,成功。

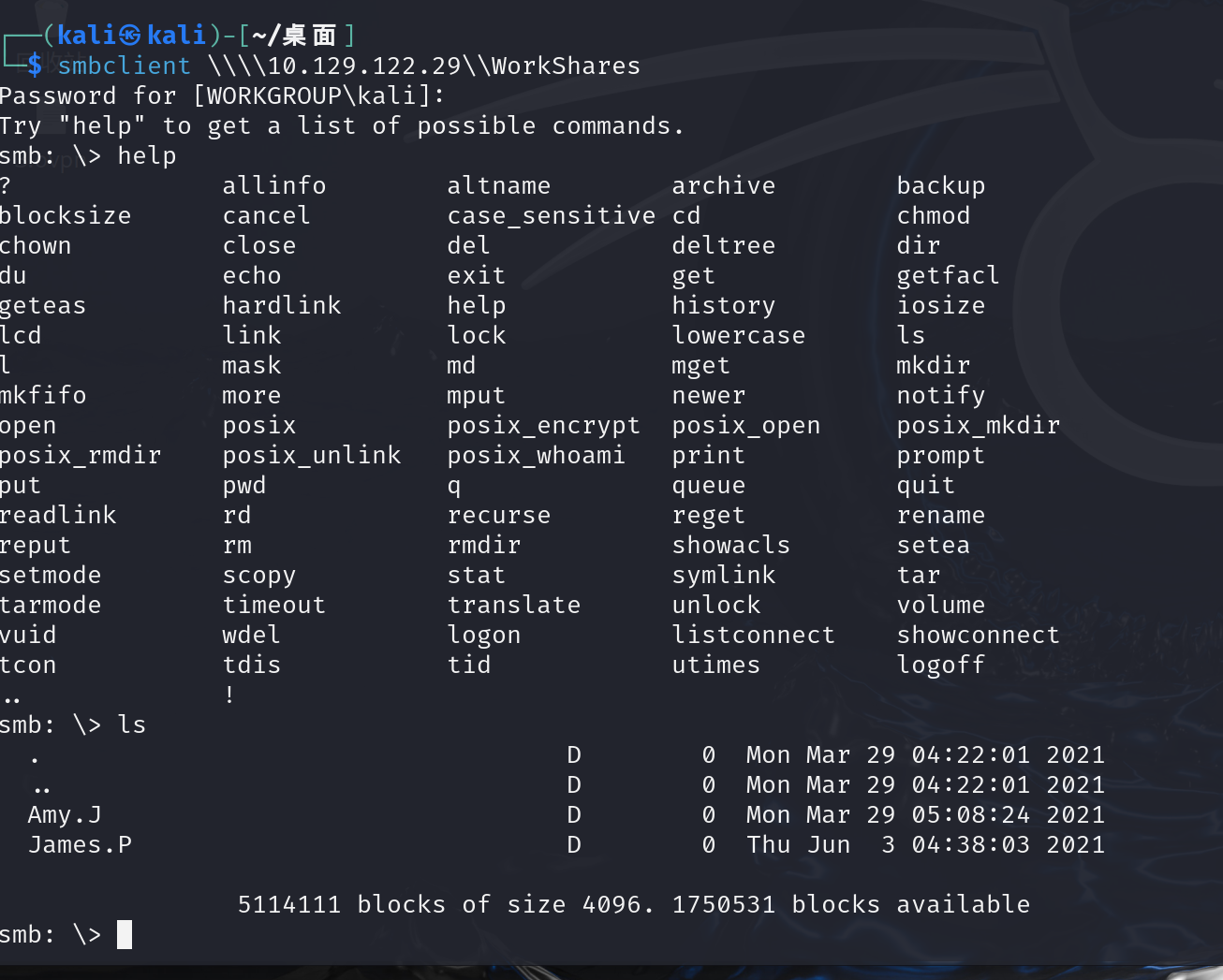

用help看看指令。发现基本和linux指令相同。

用cd进入各种库,看看flag藏在哪里。用 get {文件名} 得到文件。

看完库了就 cd .. 退出。

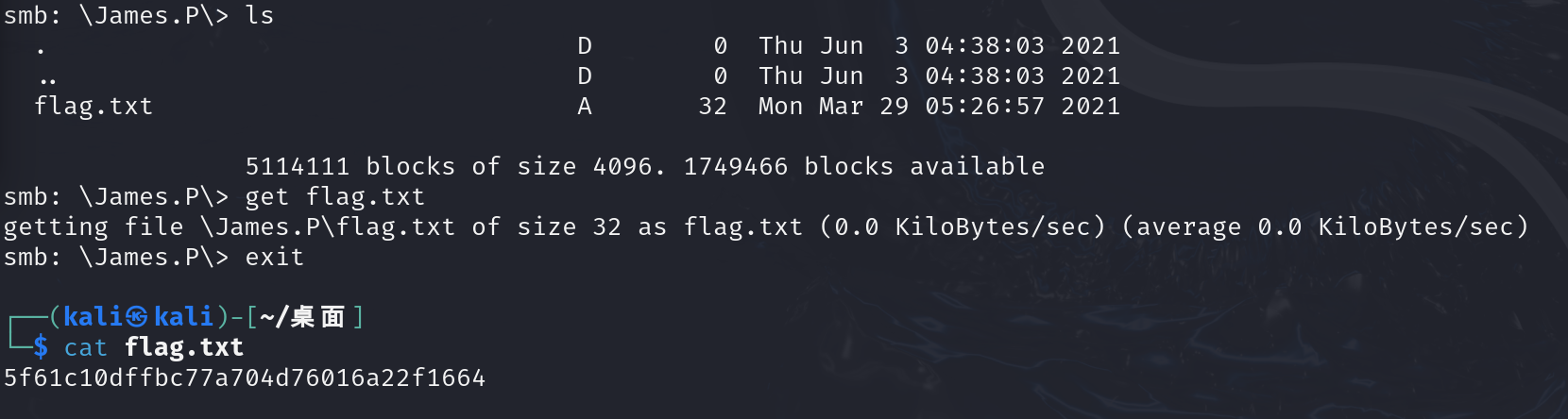

找到flag,get后exit。

最后 cat flag.txt 得到答案。

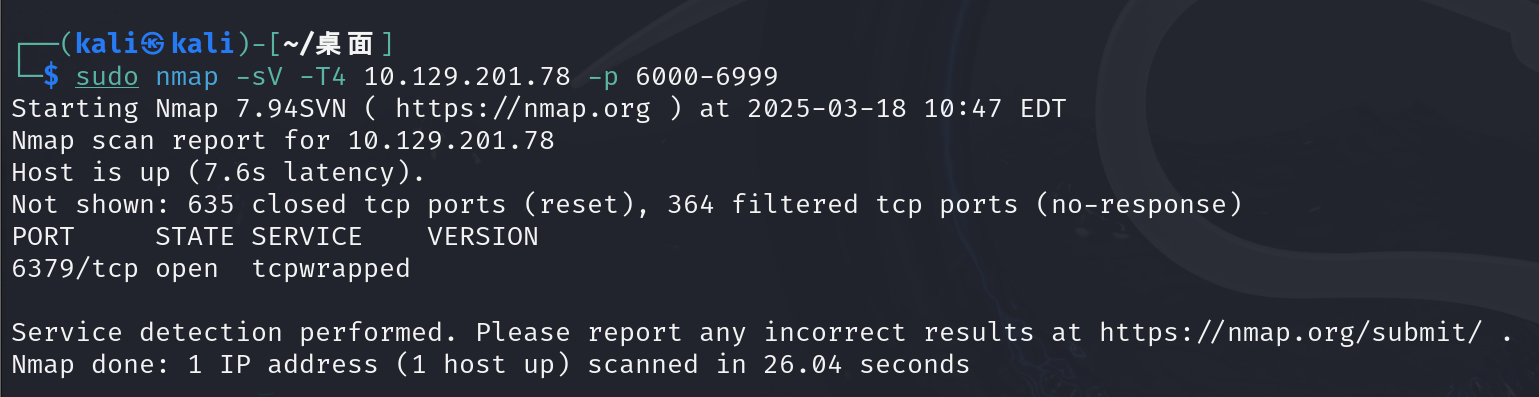

TCP(Redis)

先扫端口,自己的虚拟机不知道为什么nmap扫不出6379这个端口,只好一个一个试了

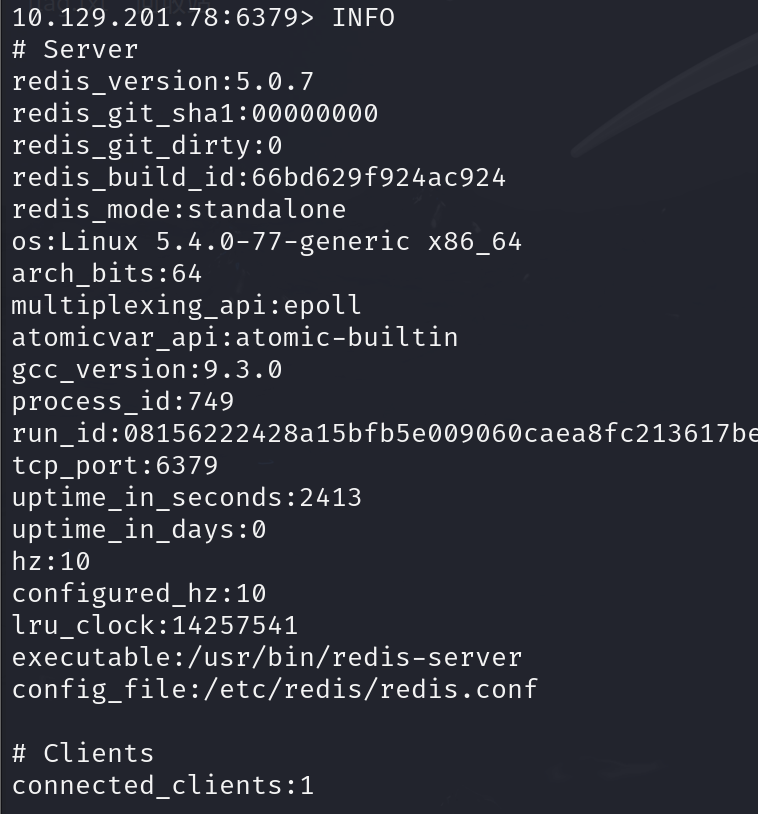

Redis是一个内存数据库,详见Redis维基百科。

使用 redis-cli 进入客户端基本操作。可看菜鸟教程。

用 -h 指定主机名,-p 指定端口, -a 指定密码。

redis-cli -h {target_ip} -p 6379 -a ""连接远程redis服务器,开始操作。

使用

{target_ip:6379}> INFO找到服务器的消息。

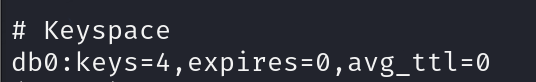

在看keyspace的时候,可以看到连接的是哪一个数据库:

这里显示:这个服务器上只有一个数据库db0,db0有4个key,并且没有过期时间,每个数据库的数据是隔离的,一般用一个数据库的key存不同数据,所以我们先

keys * #查看这个数据库所有的keys的名称,相当于ls了ps:如果有不同数据库,我们需要先

select [index]用于选择不同的数据库。

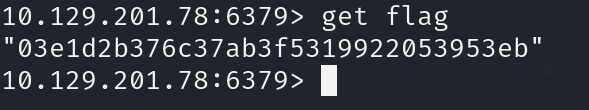

找到了flag,我们直接

get flag

得到flag。